安全审计 - Windows Server 2012 技术白皮书

嚯嚯

嚯嚯

审计策略要求通常来自三个层次:

- 信息安全。 文件访问审计跟踪经常用于法规分析和入侵检测。监测关于获取高价值信息的特定事件的能力,使得组织明显改善其响应时间和调查的准确性。

- 组织策略。例如,遵循 PCI 标准规定的组织可以有一个中央策略,以监测到标记为包含信用卡信息和 PII信息的所有文件的访问或者组织可能要监视所有未经授权的查看他们的项目信息尝试。

- 部门策略。例如,财务部门只希望仅限财务部门的员工才能修改一些财务文档(比如,一份季度盈利报告)并且希望监视所有试图修改这些文档的尝试。此外,合规管理部门希望监视所有中央策略和策略结构如用户,计算机和资源属性的变化。

安全审计的最大的考虑因素之一是收集、存储和分析审计事件的成本。如果审计策略过于宽泛,收集的审计事件的数量将增加,使得需要花费更多的时间和更高昂的成本,找出最重要的审计事件。但是,如果审计策略过于狭窄,你可能会错过重要事件。

在 Windows Server 2012 中,您可以结合声明和资源属性(文件标记)来创建审核策略。通过减少与审计要求最相关的潜在的审计事件,您可以创建一个更丰富,更具选择性和易于管理的审核策略。它将使得一些现在看起来不可能或是难以实现的场景能够实现,以下是这些审计策略的例子:

审核每一个没有高度安全许可的用户尝试访问 HBI 文档的操作。在这个示例中,“高度安全许可”是一个声明,而“HBI”是文件的标签。当一个没有高度安全许可的用户试图访问HBI 文档时,审计策略将触发一个事件。

审计所有供应商访问与他们所从事项目无关的文档。在这个例子中,用户的声明包括雇佣关系状态为“供应商”,还包括授权这个用户正在从事的项目清单。除此之外,组织中的每一个供商应可能访问的文件都标记了相应的项目相关的信息。当一个供应试图访问一个项目文件,而该供应商的声明列表中没匹配文件的标签信息,那么它将触发一个审计事件。

为了查看和查询审计事件,您可以使用熟悉的工具。例如服务器本地的事件查看器,或是使用 SCOM 中的审计集合服务查看多台服务器的审计事件。动态访问控制的 API 能够支持将 DAC 的审计事件集成到第三方的审计软件管理控制台。这些工具使您能够回答这样的问题:“谁访问了我的 HBI 数据”或是“是否有非授权的用户尝试访问机密数据”。

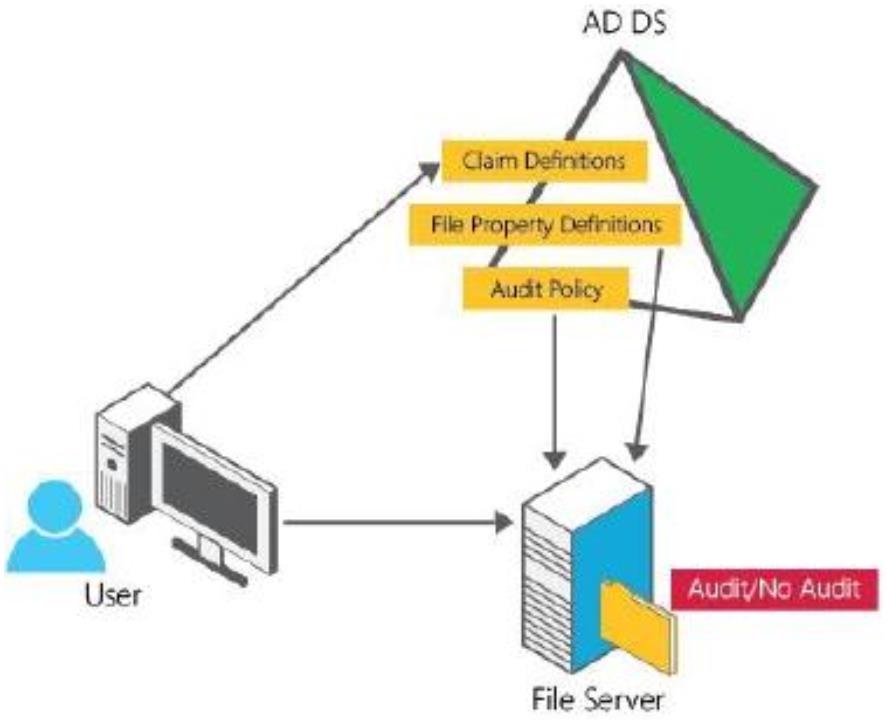

下图显示了文件访问策略流程中,Active Directory、组策略、文件服务器和用户的内部关系。Active Directory 用于创建声明类型和资源属性,组策略用于定义和存储审计策略,文件服务器上的文件将策略和资源属性作为文件标签,而用户,试图访问文件服务器上的信息。

未知的网友