访问控制 - Windows Server 2012 技术白皮书

嚯嚯

嚯嚯1 中央访问策略结构

2 中央访问策略和文件服务器

3 策略预期

4 拒绝访问修复

在老版本 Windows Server 中,声明只能在 Active Directory 联合服务中使用,基于提交给 Active Directory 联合服务的属性,授权一个域中的用户使用不同的联合域中的应用程序。在 DAC 中,声明的功能本质上是相同。此时有两种情况,声明包括一个或多个有关用户或设备描述(例如姓名、身份、密钥、组、特权或能力),这些描述都包含在一个可信赖的合作伙伴或是实体(比如 Active Directory 域服务)颁发并签名的安全令牌中,用于授权用户或设备访问资源。若要创建声明属性,可使用 Active Directory 管理工具或身份管理工具手动创建。在 DAC 的场景中,由 Active Directory 域服务颁发令牌,而被访问的资源是一个文件。

在 DAC 中,声明可与逻辑策略结合,实现细粒度的控制,任意定义文件的子集。在下文列举的两个例子中,即可运用这些策略:

为了获得高级别影响的业务信息,可能要求用户是一个专职的雇员,使用智能卡,从受管理的设备登录访问。这些策略可以通过 Active Directory 域服务来定义和存储。在该场景中,您必须做到以下几点:

- 标识和标记包含 HBI 信息的文件。

- 标识组织中的专职员工。

- 创建一个 CAP,并将它应用于组织中所有的文件服务器中包含 HBI 信息的文件。

在整个组织范围内要求实施文件限制访问的策略,所有包含个人标识信息 (PII) 的文件,无论保存在什么位置,仅允许 HR 部门成员和文件所有者访问包含 PII 的文件。在这种情况下,您必须做到以下几点:

- 标识和分类(标签)包含 PII 信息的文件。

- 确定人力资源组成员,他们将被允许查看 PII 信息。

- 创建一个中央策略 CAP,并将策略应用给组织内所有文件服务器中包含 PII 信息的文件。

组织中由于不同的层级和不同的原因,都可以成为发起部署和执行授权策略的因素,例如:

- 组织范围内的授权策略。通常大多数情况由信息安全办公室发起,这种类型的授权策略一般都关系到整个组织,目的是满足合规或是其他更高级别的要求。例如,高级别影响的文件只允许全职员工访问。

- 部门授权策略。 组织中的各个部门内可能需要实施特殊的数据管理需求。比如,财务部门希望只允许财务部门的员工访问财务服务器

- 特定的数据管理策略。这种类型的策略一般是满足组织中对于正在管理的信息进行合规管理,比如阻止修改、删除处于保留或电子发现 (eDiscovery)状态的文件。

- 需要知道的策略。这种类型的策略通常需要结合前面提到的策略类型。以下是两个例子:

- 供应商应该只能够访问和编辑他们正在从事的项目所涉及的文件。

- 在金融机构,信息隔离很重要,分析师不能访问经纪人的信息,经纪人也不能访问分析信息。

中央访问策略结构

Active Directory 域服务中存储的 CAP 应用于组织中的文件服务器,扮演着安全保护伞的角色。这些策略的目的不是取代,而是补充本地访问策略,或用于文件和文件夹的任意访问控制列表(DACL)。例如,如果一个本地 DACL 允许一个特定的用户访问,但一个 CAP 策略同时应用于该文件并拒绝该用户访问,那么这个用户不能访问该文件。反之亦然:如果一个 CAP 策略允许用户访问,而本地 DACL 拒绝了,用户就不能访问该文件。文件的访问只有 DACL 和 CAP 同时允许时,才可能允许。

一个 CAP 可以包含很多的规则,每一条规则评估和部署都是作为 CAP 整体的一部分。在 CAP 中的每个规则有以下逻辑部分:

- 适用性。这是一个条件,定义规则应用于哪些文件。例如,条件可以定义为包含个人信息标签的所有文件。

- 准入条件。这是一个或多个访问控制条目(ACE)的列表,定义谁可以访问数据,例如,如果用户拥有高的安全等级,并且通过受管理的设备访问数据,那么他将拥有允许读取和写入的权限。

-

下图显示了一个 CAP 规则的组成部分,以及他们如何结合起来,建立非常明确的数据访问策略。

中央访问策略和文件服务器

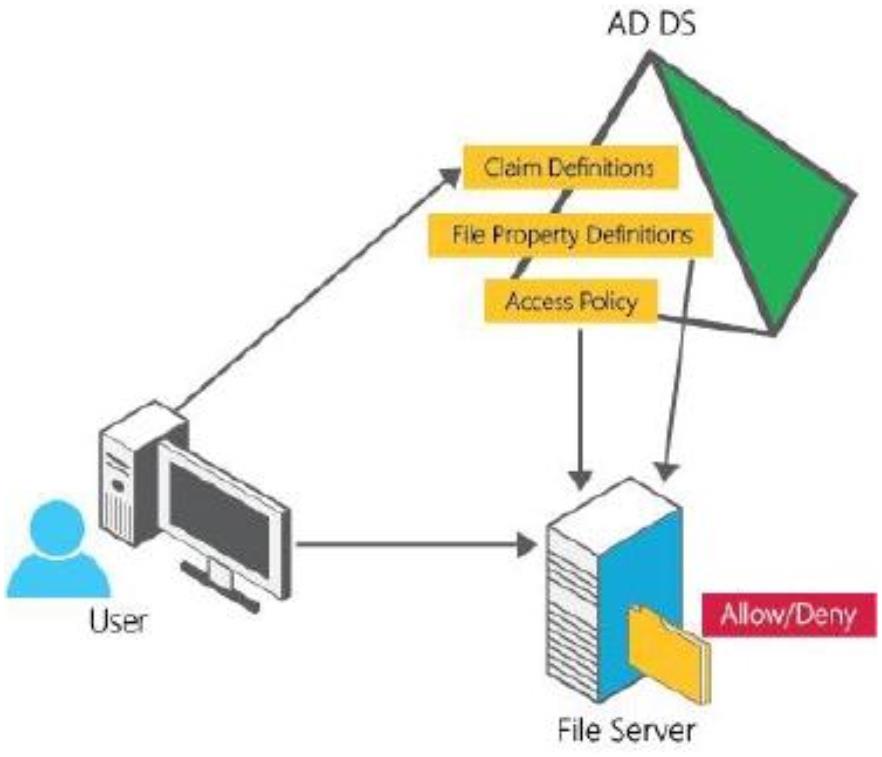

下图显示了 Active Directory 域服务,文件服务器和用户的相互关系。Active Directory域服务用于创建和存储 CAP 、用户声明、和属性定义;文件服务器,将应用这些策略;用户,将试图访问文件服务器上的文件。

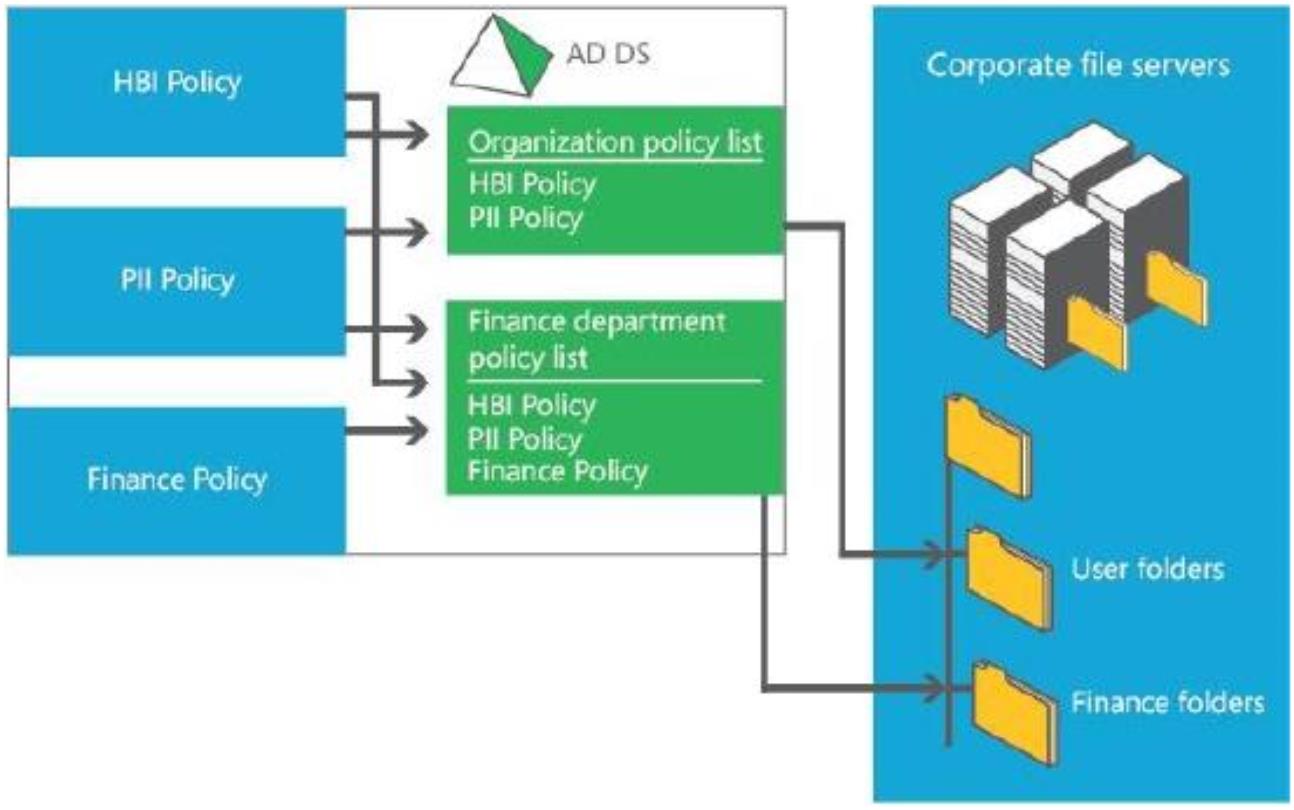

下图显示了如何结合不同的规则(蓝色框)到一个 CAP(绿色框),然后应用于组织中文件服务器的共享中。

策略预期

当您想更改策略时,Microsoft Windows 允许您在运行现有策略时,平行测试这个计划的策略的影响,而不需要应用这个策略。这个特性称之为策略预期,可供您评估一个新的策略在生产环境的最终影响。

当您启用了策略预期功能后,Windows Server 2012 会继续使用当前的策略来授权用户访问文件。但是如果计划的策略与当前应用的策略访问允许不相同时,系统日志中会记录详细的信息,您可以使用这些事件日志去决定这个策略是否己经更改或是准备好部署了。

拒绝访问修复

当然,拒绝访问只是一条有效中央访问控制策略的部分策略,而且有时候,当第一次访问被拒绝后,必须授权访问的权限。当前,当用户访问被拒绝后,这个用户无法收到任何能够帮助他获得访问的附加信息。这会给用户和桌面支持或管理员都带来痛苦。为了缓解这种问题,Windows Server 2012 中的访问拒绝辅助修复功能能够给用户提供附加的信息,同时有机会通过电子邮件发送访问请求信息给相应的文件所有者。拒绝访问修复减少人工干预的需要授予用户对资源的访问提供以下三个不同的进程:

自助修复。如果用户能够确定问题并且纠正这个问题,他们就能获得访问权限,这种情况对组织的影响很小,也不需要在组织的策略中添加任何例外。Windows Server 2012 允许您创建一个通用的访问拒绝信息帮助用户在访问拒绝时自助修复。这个信息包括 URLs 地址,将用户引导到组织中提供的自助修复的网站

文件所有者修复。Windows Server 2012 允许您创建一个文件或是文件夹所有者的分发列表,通过这个分发列表,用户就可以直接联系他们请求访问文件。这个和 Microsoft SharePoint 模式类似,在 SharePoint 中,共享所有者接收用户的申请访问文件的请求。修复的方式可以在文件或是文件夹中为用户添加适当的权限开始。比如,一个文件的本地 DACL 允许特定的用户访问,而一个 CAP 限制同一个用户访问,那么这个用户最终将无法访问这个文件。在Windows Server 2012 中,当一个用户请求获得一个文件或是文件夹的访问权限时,一封有关于请求的详细信息的电子邮件会发送到文件所有者。如果需要更多的帮助,文件所有者可以将邮件转发给相应的 IT 管理员。

桌面支持和文件服务器管理员修复。当用户无法自助修复一个访问问题,同时文件所有者也无法帮助这个用户时,这个问题可以通过桌面支持或是文件服务器管理员手动进行纠正。这是成本最高和最耗时的修复方式。Windows Server 2012 提供给用户查看文件或是文件夹有效权限的界面,简化排除访问错误问题。

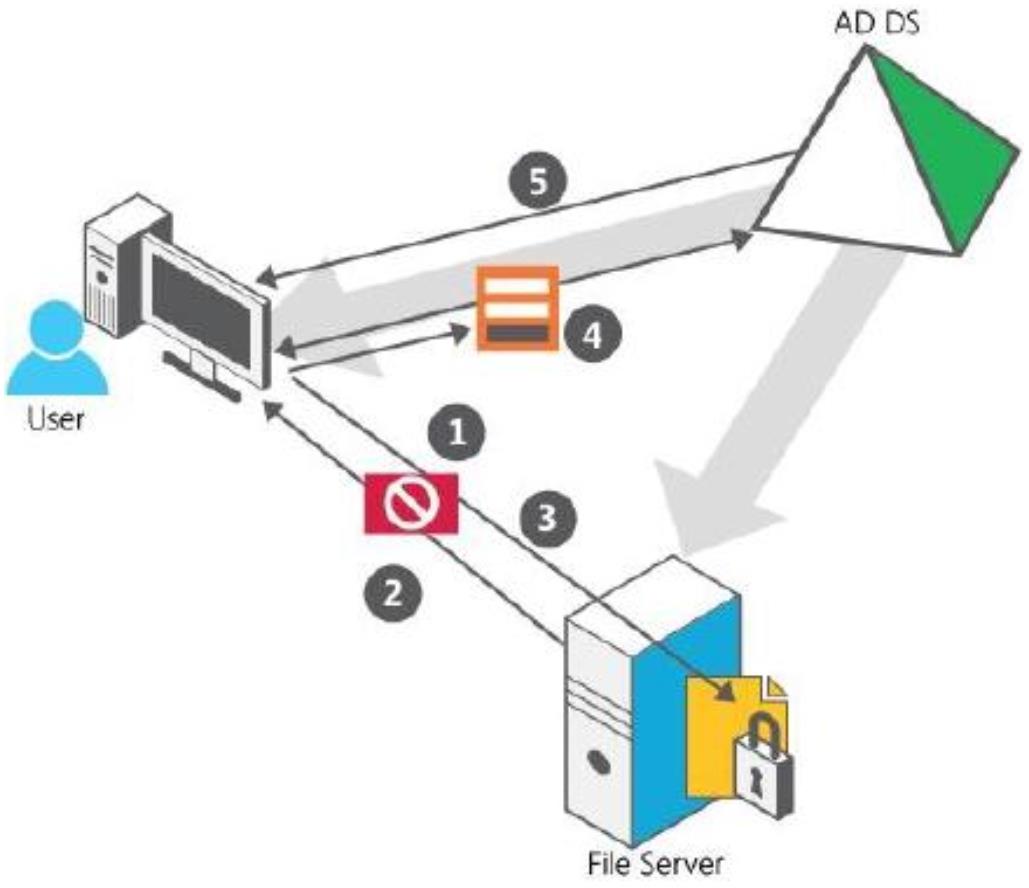

下图显示了在访问被拒绝修复时涉及的一系列事件。

当用户第一次访问文件被拒绝时,访问拒绝修复提供用户访问文件的方法:

1. 用户试图访问文件。

2. 由于用户没有授予适当的声明,服务器返回”拒绝访问”的错误信息。

3. 在一台运行 Windows 8 的电脑上,Windows 获取来自于文件服务器资源管理器的消息,该消息提供了修复的选项,可能包括请求访问的链接。

4. 当用户满足了访问的条件(比如,签署了保密协议 NDA 或是提供了其它的验证),这个用户的声明将被更新并且可以访问文件。

未知的网友